Für stabile und kontinuierliche Geschäftsprozesse benötigt Ihr Unternehmen reibungslos funktionierende IT-Systeme. Treten hier Störungen auf, bedarf es eines durchdachten Notfallplans. In diesem Beitrag lesen Sie:

- welche verschiedenen IT-Störfälle denkbar sind

- wie Sie optimal darauf reagieren

- wie ein entsprechender Notfallplan aussehen könnte

- welche konkreten Maßnahmen das Bundesamt für Sicherheit in der Informationstechnik empfiehlt

Ihre IT ist unternehmenskritisch

Ohne IT geht es nicht. Sie ist das technologische Herz Ihres Unternehmens und zentrale Voraussetzung für Ihren Geschäftserfolg. Je komplexer und vielschichtiger IT-Infrastrukturen sind, desto mehr Störungen und Zwischenfälle können eintreten. Bestenfalls ist dadurch nur ein bestimmter Prozess betroffen und der Fehler kann schnell behoben werden. Möglich sind aber auch gravierendere Auswirkungen, von langen, geschäftsschädigenden Ausfallzeiten bis hin zur Gefährdung der Business-Kontinuität. Ganz gleich, wie schwerwiegend die Folgen sind – Ihre Firma sollte rechtzeitig vorsorgen und entsprechende Notfallpläne in der Schublade haben. Daher praktizieren bereits zahlreiche Firmen ein professionelles IT-Incident-Management, darunter auch viele kleine und mittelständische Unternehmen (KMU). So können sie schnell und wirkungsvoll auf entsprechende Vorfälle reagieren und den Schaden möglichst gering halten.

Dabei können die Ursachen für solche Störungen vielfältig sein: Sie reichen von Stromausfällen, Feuer und witterungsbedingten Schäden über kriminelle Handlungen wie Einbrüche oder Vandalismus bis hin zu dem Verlust von Hardware und Datenträgern. Auch banale und alltägliche Ereignisse wie Personalausfälle oder schlichte Bedienungsfehler können IT-Notfälle auslösen. Einer der häufigsten Gründe sind jedoch Cyber-Angriffe auf die IT-Systemlandschaft durch böswillige Hacker. Laut einer Studie des Bundesverbands Informationswirtschaft, Telekommunikation und neue Medien (Bitkom) aus dem Jahr 2020 nimmt diese Art von Internet-Kriminalität seit Jahren stark zu. Demnach sahen sich in 2018 und 2019 rund 75 Prozent aller deutschen Unternehmen mit einer ernsthaften Attacke wie Datendiebstahl, Industriespionage oder Sabotage konfrontiert. Aus diesem Grund widmen wir uns diesem Aspekt nachfolgend im Detail.

Vielfältige Cyber-Attacken drohen

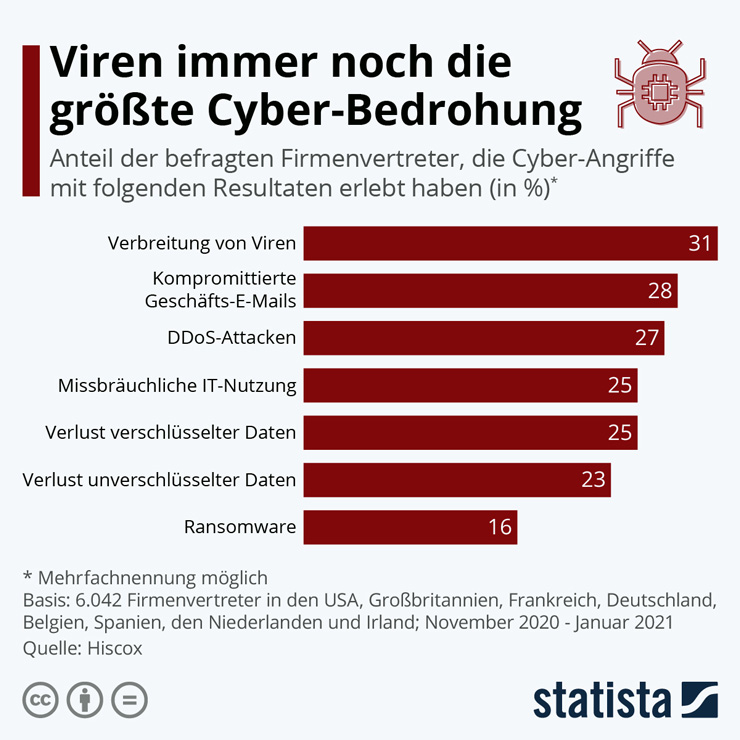

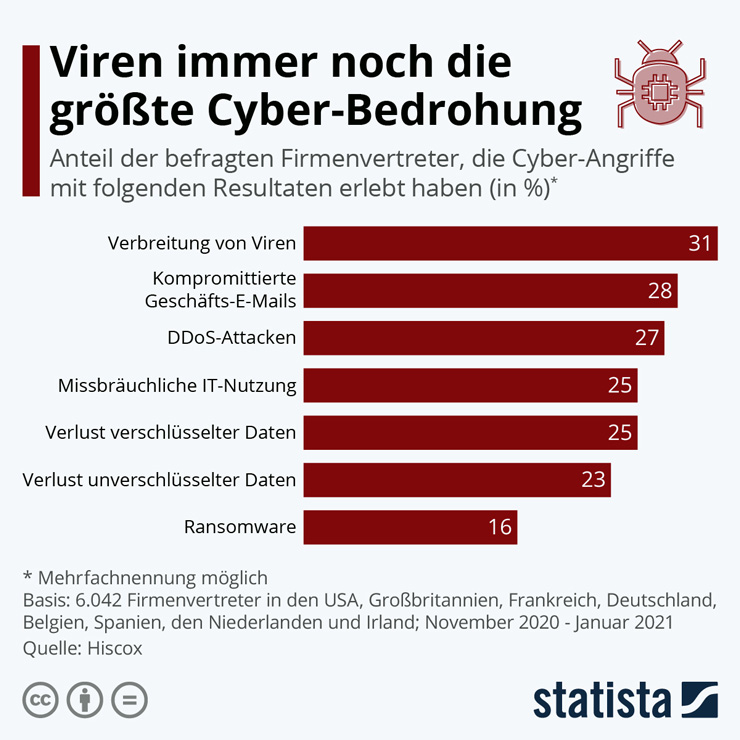

Im Grunde sind vielerlei Arten von Cyber-Bedrohungen denkbar: Ob Malware (z.B. Viren), Ransomware (Erpressungstrojaner), Spam- / Phishing-Mails, Botnetze, Distributed-Denial-of-Service (DDoS)-Angriffe oder auch Advanced Persistent Threats (APTs) – sie alle können die IT-Sicherheit des Unternehmens gravierend gefährden und entsprechende Notfälle auslösen. Besonders häufig tritt laut der Bitkom-Studie die sogenannte Exfiltration, eine spezielle Form des Datendiebstahls auf. Hierbei werden Daten von einem Computer ohne Berechtigung auf ein anderes Gerät oder Speichermedium außerhalb des Unternehmens übertragen. Dies erfolgt in den meisten Fällen durch den automatisierten Zugriff einer Schadsoftware (Malware) aus dem Cyberspace oder einem sonstigen Netzwerk. Aber auch ein Mitarbeiter kann versehentlich oder vorsätzlich Daten auf manuelle Weise aus der Firma auf einen externen Datenträger transferieren und dadurch enormen Schaden anrichten.

Bildquelle: Statista (https://de.statista.com/infografik/25396/resultate-von-cyber-angriffen-in-firmen/)

Welche Ursachen eine IT-Störung auch immer hat – meistens ist damit ein Datenverlust oder ein eingeschränkter Zugriff auf wichtige Geschäftsinformationen verbunden. Dies kann wesentliche Unternehmensprozesse beinträchtigen und sogar lahmlegen. Dies gilt insbesondere auch für KMU. Um hier den Schaden zu minimieren, sollten die Verantwortlichen immer strukturiert nach einem vorher festgelegten Notfallplan vorgehen. Hierbei handelt es sich in der Regel um ein Handbuch, das einen Katalog von Maßnahmen, Anweisungen und Handlungsempfehlungen auflistet. Häufig enthält der Plan auch ausführliche Checklisten, die sich – je nach Art des Vorfalls – chronologisch oder parallel abarbeiten lassen. Neben technischen Informationen umfasst das Regelwerk meistens auch organisatorische Aspekte wie spezielle Verantwortlichkeiten, Alarmierungsketten, Kommunikationsregelungen und Kontaktdaten von zuständigen Mitarbeitern. Darüber hinaus sind auch Vorgehensweisen für die schnelle Beschaffung von Ersatzteilen und die Wiederherstellung verlorener Daten im Notfallplan festgelegt.

Zentrale Sicherheitsfragen im Vorfeld klären

Um einen solchen Maßnahmen-Katalog auszuarbeiten, sollten sich Verantwortliche im Vorfeld mit bestimmten Fragen auseinandersetzen und entsprechende Antworten formulieren. So müssen etwa die unmittelbaren und längerfristigen Auswirkungen ermittelt werden, die der Ausfall eines bestimmten IT-Systems mit sich bringt. IT-Leiter sollten sich zudem fragen, welche maximalen Ausfallzeiten das Unternehmen verkraften kann und auf welche Weise sich die Funktion der Systeme am schnellsten wiederherstellen lässt. Und schließlich muss festgelegt werden, inwieweit die Geschäftsleitung und Stakeholder einzubeziehen sind und ob gegebenenfalls die Öffentlichkeit, die Presse oder sogar die Kunden über den Vorfall informiert werden müssen. Letzteres ist vor allem dann geboten, wenn sensible Kundendaten in unberechtigte Hände gelangt sind.

Wie kann nun im Einzelnen vorgegangen werden, um die Folgen eines IT-Notfalls abzumildern und den Schaden gering zu halten? Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat hierfür eine spezielle Checkliste mit konkreten Handlungsempfehlungen für Unternehmen ausgearbeitet. Der Katalog gliedert sich in organisatorische und technische Maßnahmen. Der folgende Überblick fasst die wichtigsten Tipps zusammen:

Organisatorische Maßnahmen

- Bewahren Sie Ruhe und handeln Sie nicht übereilt.

- Informieren Sie alle intern involvierten Personen und Gremien umgehend über den IT-Notfall. Dazu zählen der IT-Leiter, der IT-Sicherheitsverantwortliche, der Datenschutzbeauftragte, die Geschäftsführung und gegebenenfalls weitere interne Stellen.

- Richten Sie einen Krisenstab, eine Projektgruppe oder eine Task Force ein. Verteilen Sie dabei detailliert entsprechende Rollen und Zuständigkeiten. Definieren Sie, wer die relevanten Entscheidungen trifft und welche Aufgaben von welchen Personen bis wann erledigt werden müssen.

- Sammeln Sie schnell möglichst viele Informationen, um auf dieser Basis fundierte Entscheidungen treffen zu können. Ermitteln Sie, was genau passiert ist und welche Auswirkungen es direkt auf das Unternehmen, seine Kerndienstleistungen oder auf wesentliche Produktionsprozesse haben kann. Eruieren Sie zudem die möglichen Folgen für Kunden, Partner oder die Öffentlichkeit. Klären Sie, warum der Vorfall gerade Ihr Unternehmen getroffen hat. Gehen Sie Hinweisen auf ein gezieltes Vorgehen durch potenzielle Angreifer nach.

- Definieren Sie wichtige Kommunikationsaspekte. Setzen Sie einen Kommunikationsexperten oder Pressesprecher ein, um Informationen abgestimmt, gezielt und gebündelt zu verteilen und entgegen zu nehmen. Legen Sie hierfür entsprechende Sprachregelungen fest und informieren Sie auch Ihre Mitarbeiter. Prüfen Sie, ob Meldepflichten bestehen und benachrichtigen Sie gegebenenfalls die zuständige Datenschutzaufsichtsbehörde. Klären Sie, ob vertragliche Informationspflichten, etwa gegenüber Auftraggebern, Geschäftspartnern, Auftragnehmern oder Versicherungen bestehen. Wägen Sie zudem ab, ob Sie eine Strafanzeige stellen möchten.

- Entscheiden Sie, ob Sie externe Unterstützung benötigen und wo Sie diese finden. Entsprechende Hilfe bieten die Industrie- und Handelskammern, die Handwerkskammern, das BSI sowie eine Vielzahl zertifizierter IT-Sicherheitsdienstleister.

Technische Aspekte

- Vermeiden Sie Log-ins auf potenziell infizierten Systemen. Prüfen Sie, ob Benutzerkonten mit unnötigen, privilegierten Rechten existieren. Gehen Sie Hinweisen nach, ob diese Rechte durch Unbefugte oder Angreifer in jüngster Vergangenheit eingerichtet wurden.

- Vergewissern Sie sich, dass Sie vollständige und aktuelle Informationen über Ihr Netzwerk verwenden. Identifizieren Sie die betroffenen Systeme und trennen Sie diese vom internen produktiven Netzwerk und dem Internet. Betrachten Sie infizierte lokale Systeme grundsätzlich als vollständig kompromittiert. Gleiches gilt für alle auf betroffenen Systemen gespeicherten oder nach der Infektion eingegebenen Zugangsdaten.

- Richten Sie ein ausreichendes Netzwerk-Monitoring ein. Damit können Sie noch andauernde Angriffe oder Datenabflüsse verlässlich feststellen. Stimmen Sie sich dabei mit Ihrem Datenschutzbeauftragten ab. Richten Sie dedizierte Protokollserver ein und blockieren Sie erkennbare Täterzugänge.

- Prüfen Sie, ob Sie über aktuelle, saubere und integre Backups verfügen. Diese sollten Sie immer offline aufbewahren. Online-Sicherungen können ebenfalls Ziel eines kompromittierenden Angriffs sein.

Fazit

Um die Business-Kontinuität stets sicherzustellen, sollte Ihr Unternehmen auf IT-Notfälle professionell vorbereitet sein. Unabdingbar hierfür ist ein strukturierter Maßnahmen-Katalog, auf den Sie im Ernstfall schnell zugreifen können. Damit sind Sie auf der sicheren Seite, IT-Störungen verlieren schnell ihren Schrecken und Ihre Kunden profitieren auch weiterhin von Ihren gewohnt zuverlässigen Leistungen.